Mezclando bien SDWAN y SASE

Cada día hablamos más de los servicios cloud y de la mejor manera de conectarnos a ellos, y cada vez hablamos más de como hacer uso de SDWAN para alcanzar directamente esos servicios. De este modo hemos ido viendo como SDWAN ha madurado, hemos añadido la posibilidad de emplearlo como un servicio dentro de nuestro uCPE y hemos visto como alcanzar los servicios cloud mediante el uso de Colocation. En este caso nos centraremos en como mezclar todos estos componentes con los servicios de SASE.

¿Qué es SASE?

SASE (Secure Access Service Edge) fue acuñado por Gartner en 2019 para explicar una tendencia generalizada de proporcionar servicios de red y seguridad haciendo especial foco en el entorno cloud, tanto a la hora de dar el propio servicio como a la hora de consumir otros servicios cloud.

A nivel de servicios fundamentales SASE cuenta con:

- Software-Defined WAN (SD-WAN)

- Could Security Web Gateway (CSWG)

- Cloud Access Security Broker (CASB)

- Zero Trust Network Access (ZTNA)

- Firewall as a Service (FWaaS)

Hay otros componentes recomendados para plataformas SASE como son:

- WAN Optimization

- DNS protection

- Remote Browser Isolation (RBI)

- Data Loss Prevention (DLP)

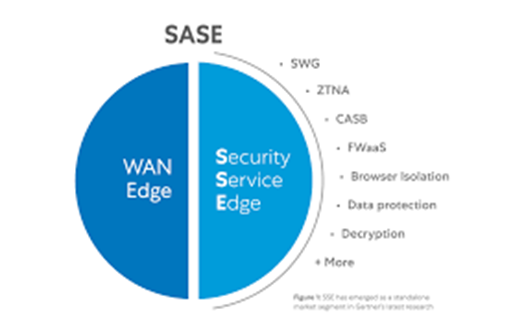

Todos los fabricantes están adaptando su portfolio a este planteamiento, bien desarrollando sus servicios SASE propios, evolucionando los que ya tuviesen para completar la oferta, o comprando empresas de nicho para integrarlas. Incluso el propio Gartner va adaptando su visión según va evolucionando el mercado. Por ejemplo, consolidará algunos de los cuadrantes mágicos que tenía sobre algunas de las tecnologías que ahora encuadra SASE, es más se ha acuñado un nuevo termino en 2021 llamado SSE (Secure Service Edge) para aglutinar todas las funciones de seguridad de SASE:

Es necesario analizar cada una de las soluciones SASE, ver los servicios que dispone y las características y funcionalidades específicas de cada componente para decidir cual se adecua a las necesidades de cada compañía. Este análisis, junto a una explicación más detallada lo abordaremos en nuevo artículo.

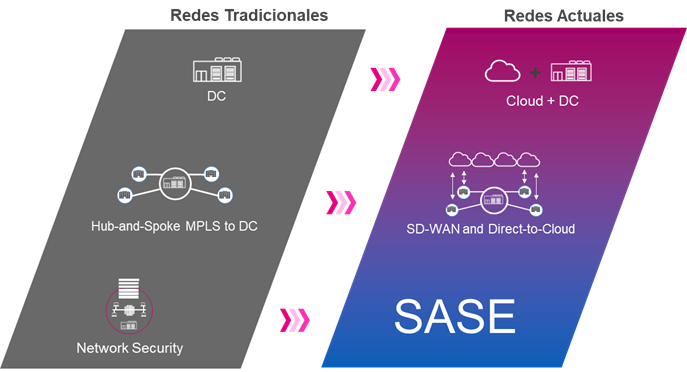

Arquitectura SASE: SDWAN + SSE

Estamos asistiendo en los últimos años a un cambio increíble en el mundo de la seguridad y las redes. Hemos pasado de centros de datos consolidados a tener cargas en la nube y tener una hibridación de servicios; hemos pasado de redes MPLS hacia nuestros DC a líneas de internet con acceso directo a la nube; y estamos pasado de una pila tradicional de capas de seguridad en nuestros centros de datos a un escenario SSE en la nube.

Con este modelo, unido a la itinerancia y movilidad cada vez mayor de los trabajadores, contamos por lo tanto con:

- Usuarios remotos que acceden a los recursos a través de un cliente instalado en su dispositivo. Tanto si están en la nube como si están on-prem.

- Usuarios en sedes corporativas que mediante SDWAN acceden esos mismos recursos cloud y on-prem

En ambos casos lo que se plantea es conseguir que los usuarios, independientemente de su ubicación, tengan las mismas políticas de seguridad, pudiendo hacer uso de todos los recursos sin necesidad de hacer uso ineficiente de la red.

Aparecen aquí múltiples combinaciones de los elementos en función de los requisitos y necesidades de cada organización. Podemos permitir el uso de dispositivos personales, podemos implementar técnicas de autenticación multifactor, podemos permitir el acceso a ciertos recursos de manera directa, podemos implementar parte del stack de seguridad en los dispositivos de las delegaciones, podemos centralizar o distribuir los accesos al cloud, podemos hibridar uno o varios bloques funcionales,…. en definitiva, podemos y tenemos que usar la mejor combinación posible para nuestro caso de uso concreto.

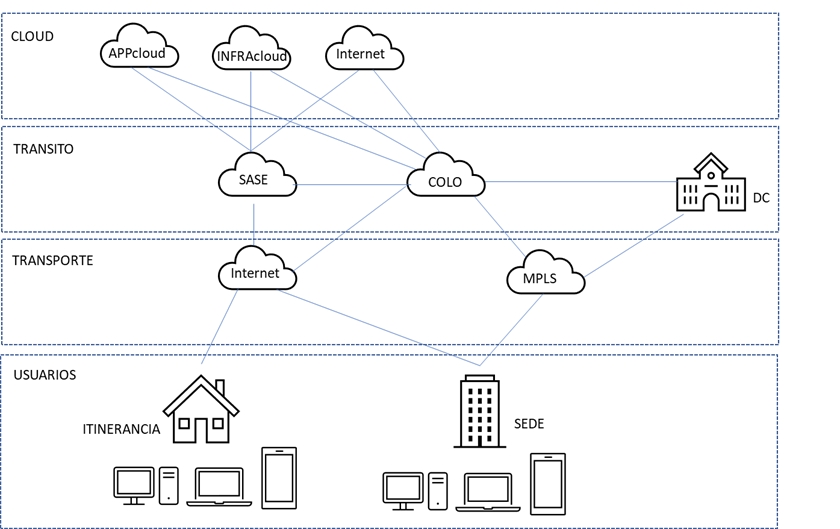

En la siguiente imagen podemos ver la arquitectura que planteamos para permitir hacer uso de todas las ventajas que cada solución aporta.

Básicamente contempla que usuarios en itinerancia (teletrabajadores) puedan acceder mediante la conexión de su ISP a los servicios cloud y a los servicios on-prem. Lo habitual es emplear un agente en sus dispositivos que aplica exactamente las mismas políticas de seguridad que las que tendría en cualquier sede de la compañía. Esto se logra mediante el establecimiento de un túnel hasta los recursos disponibles en los DC corporativos (las VPN habituales). Y contempla también la posibilidad del uso de los recursos cloud sin necesidad de llegar hasta los DC, atravesando los servicios SASE.

En el caso de las sedes corporativas se contempla el uso de SDWAN como facilitador para alcanzar los servicios on-prem o cloud mediante varias líneas (Internet+MPLS en nuestro dibujo, pero cada vez más haciendo uso de accesos inalámbricos basados en 4G y 5G). Las sedes pueden seguir usando los flujos tradicionales para acceder a los servicios o pueden empezar a emplear también los servicios SASE para de este modo ir acometiendo en distintas fases el proceso de transformación de nuestra infraestructura.

Beneficios y Previsiones

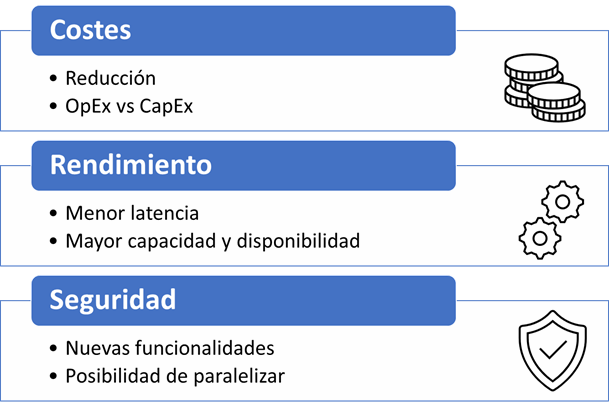

Adoptar arquitecturas SASE conlleva grandes ventajas a las compañías, las tres principales son:

- Ahorro de costes y cambio del modelo. Se pasa a pagar OpEx en lugar de CapEx, un coste predecible e inferior ya que nuestra infraestructura no es necesario sobredimensionarla.

- Incremento del rendimiento. El uso de plataformas SASE, con o sin el empleo de Colo, asegura reducción de las latencias, aumenta la capacidad y también la disponibilidad

- Incremento de la seguridad. Las plataformas SASE están en continuo incremento de funcionalidades, aplicar una nueva es mucho más rápido y flexible. Además realizarlo en paralelo asegura impactar menos en la experiencia de usuario final

Estas ventajas, unido a las previsiones y tendencias de mercado que estamos viendo hace necesario su uso e incorporación cuanto antes, y es que no estamos hablando de una nueva tecnología en sí misma, estamos hablando de un cambio de arquitectura. Hablando de esas previsiones y tendencias podemos destacar:

- En 2023 el 30% de las líneas WAN para sedes corporativas serán accesos a Internet.

- En 2023 el 20% de las compañías usaran algún componente SSE (CSWG, CASB, ZTNA,…)

- En 2024 el porcentaje pasará al 40%

Conclusiones

Para adoptar una solución SASE, como hemos visto, hay que hacer un importante ejercicio de análisis y estudio de las necesidades y casos de uso para cada compañía así como la estrategia general de transformación digital. Deberemos:

- Analizar los componentes necesarios para cada organización, tanto a nivel de SSE como a nivel de SDWAN. Que necesitamos y que podemos llegar a necesitar.

- Elegir en qué punto se desean aplicar cada una de las políticas de seguridad (en el edge, en los DC, en el punto de COLO, en el SASE,...).

- Determinar el grado de integración de la solución SSE y la solución SDWAN. Hoy en día la mayoría de las soluciones son totalmente compatibles mediante el establecimiento de túneles IPsec, pero cada vez aparecen más integraciones para que esos túneles sean dinámicos y se provisionen de manera automática. Incluso se realicen a la zona de presencia más cercana o con mejor rendimiento.

- Otra función muy interesante puede ser la monitorización de esos servicios SSE y la reconvergencia así como la monitorización de servicios cloud y la integración con sus redes (AWS Transit Gateway, Microsoft vWAN, Google Cloud Hub).

- La elección del fabricante de SASE es en si otro ejercicio al que dedicar tiempo, algunos (en orden alfabético) son: Cato Networks, Cisco, Cloudflare, Forcepoint, Fortinet, McAfee, Netskope, Palo Alto Networks, Proofpoint, Symantec, Versa, VMware y Zscaler.

- Optar por soluciones basadas en microservicios y que tengan una huella de presencia óptima ayudará a obtener mejoras mucho más notables.

En Axians estamos actualmente inmersos en ayudar a nuestros clientes a definir, probar e implementar sus soluciones SASE.