SDP – Software Defined Perimeter

La nueva definición del perímetro

El uso de redes Cloud es una realidad cada vez más extendida. La migración de servicios y aplicaciones a entornos Cloud públicos, así como el uso de redes híbridas (Cloud Público y Privado), redefinen el concepto de perímetro de red al no haber un único punto de acceso a las aplicaciones y servicios. Tradicionalmente protegido por un firewall, el perímetro de red se extiende y difumina al encontrarse largamente extendido en ubicaciones que pueden cambiar de forma dinámica, por ejemplo, basándose en la zona de disponibilidad o en la localización desde la que se accede al recurso.

Más allá de la ubicación de aplicaciones, servicios y/o usuarios consumidores de éstos, nos encontramos con entornos muy dinámicos, que pueden adaptarse automáticamente a la demanda de los usuarios y a la carga de los propios recursos, optando siempre por una disponibilidad total.

Este nuevo paradigma nos plantea varias preguntas: ¿Quién accede a mis aplicaciones? ¿Cuándo se accede a mis aplicaciones? ¿Desde dónde se está accediendo? ¿Qué dispositivos acceden? ¿Dónde se encuentran mis aplicaciones actualmente? ¿Son mis entornos lo suficientemente seguros? Y un sinfín de cuestiones más.

La principal aproximación para responder a estas preguntas es basar la seguridad, ya sea en Datacenter, en Cloud pública, privada o híbrida en un modelo Zero Trust: “no confiar en nadie y verificar siempre la identidad antes de acceder a las aplicaciones”, centralizada en el usuario que accede.

Se añade, además, que los usuarios con sus dispositivos ya autenticados deberían abstraerse de la ubicación de las aplicaciones a las que quieren acceder, teniendo acceso únicamente a aquellas aplicaciones a las que se les ha proporcionado acceso sin posibilidad de movimiento lateral.

SDP (Software Defined Perimeter) proporciona una solución a estas dos grandes cuestiones. Basado en un modelo Zero Trust, donde se autentica no sólo el usuario que accede sino también al dispositivo desde el que lo está haciendo, el rol, la localización y hora del día, entre otros, evaluando la postura de seguridad de forma continua. Además, los usuarios ya autenticados únicamente pueden ver y acceder a aquellas aplicaciones a las que se les ha proporcionado acceso, protegiendo el resto de las aplicaciones de accesos no autorizados (Dark Network Defense).

SDP utiliza una aproximación de seguridad basada en usuarios, pues se valida tanto el usuario como el dispositivo desde el que conecta antes de garantizar el acceso. Permite la creación de políticas basadas en los atributos de cada usuario, generando un perímetro personalizado de forma dinámica. Mediante esta aproximación, se reduce drásticamente la superficie de ataque proporcionando una protección más efectiva y adaptativa que los métodos tradicionales de protección del perímetro de red. Las políticas de acceso pueden aplicarse tanto en los entornos on-premise como Cloud, permitiendo una política universal para cada usuario sin importar dónde está ubicada la aplicación.

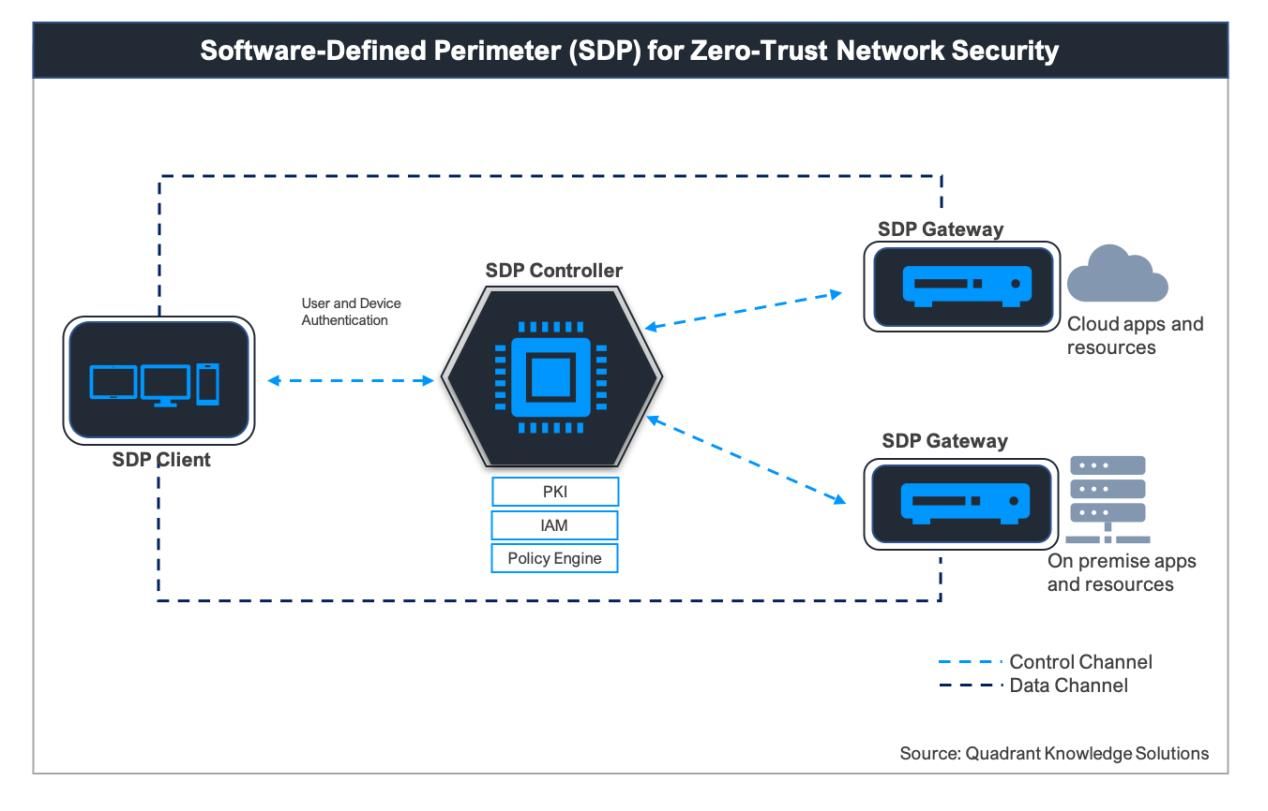

La arquitectura de SDP se basa en 3 componentes principales: clientes SDP, el SDP Controller y el/los SDP Gateways. Los clientes SDP básicamente se tratan de un software instalado en la máquina cliente que accederá a las aplicaciones. Los componentes SDP Controller y SDP Gateway realizan las funciones de Control Plane y Data Plane respectivamente. SDP Gateway (Data Plane) securiza el acceso a las aplicaciones, denegando cualquier tipo de conexión excepto el SDP Controller mientras el usuario no ha sido autenticado y se hayan aplicado sus políticas de acceso. El SDP Controller (Control Plane) se encarga de la autenticación de los usuarios, sus dispositivos, su ubicación, de evaluar su postura de seguridad y de aplicar las políticas de acceso correspondientes; una vez realizada toda la fase de validación y autenticación, SDP Controller envía un mensaje de autorización al SDP Gateway para ese usuario, permitiendo el acceso a las aplicaciones definidas en las políticas de acceso.

Finalizado el proceso de autenticación y habiendo informado al SDP Gateway, el SDP Controller informará al cliente SDP de cómo debe acceder a la aplicación que ha solicitado; también ayudará tanto al cliente SDP como al SDP Gateway a realizar una conexión segura mediante mTLS (Mutual Transport Layer Security) directamente entre ellos, de forma que la aplicación es accedida directamente sin necesidad de usar el SDP Controller como pasarela de acceso.

Esta arquitectura proporciona un acceso seguro y encriptado directamente a la ubicación donde se encuentre la aplicación, sin importar si está on-premise o en Cloud público o privado, basado en un modelo Zero Trust.

SDP puede ayudar significativamente a las empresas a adaptar su política de acceso remoto y de seguridad a las arquitecturas de red actuales, facilitando la gestión de entornos distribuidos y el acceso a las aplicaciones en éstos.